A Binarly nevű firmware-védelmi megoldásokat fejlesztő vállalat kutatói kritikus sebezhetőségeket fedeztek fel az InsydeH2O UEFI firmware-ében, amelyet több számítógépgyártó, például a Fujitsu, az Intel, az AMD, a Lenovo, a Dell, az ASUS, a HP, a Siemens, a Microsoft és az Acer használ gépeikben.

Az UEFI (Unified Extensible Firmware Interface) szoftver egy interfész az eszköz firmware-e és az operációs rendszer között, amely a rendszerindítási folyamatot, a rendszerdiagnosztikát és a javítási funkciókat kezeli.

A Binarly összesen 23 hibát talált az InsydeH2O UEFI firmware-ében, a legtöbbet a szoftver System Management Mode (SMM) funkciójában, amely olyan rendszerszintű funkciókat biztosít, mint az energiagazdálkodás és a hardver vezérlése.

Az SMM jogosultságai felette állnak az operációs rendszer kernelének jogosultságain és jogosultságkezelésén, így bármilyen biztonsági probléma ezen a területen súlyos következményekkel járhat a sebezhető rendszerre nézve.

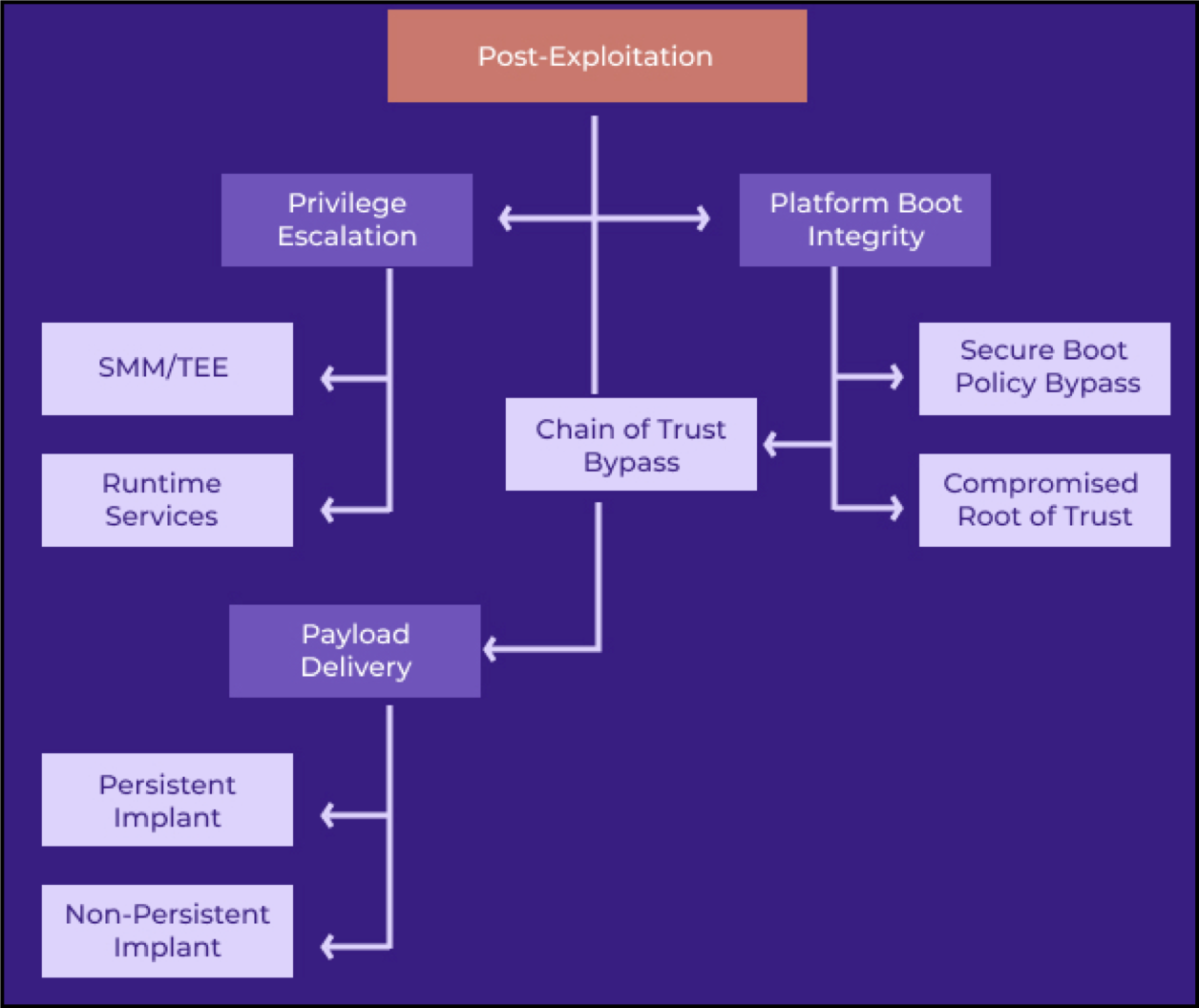

Konkrétabban, egy rendszergazdai jogosultságokkal rendelkező helyi vagy távoli támadó az SMM hibáit kihasználva a következő feladatokat hajthatja végre:

- Számos hardveres biztonsági funkció érvénytelenítése (SecureBoot, Intel BootGuard).

- Olyan tartós jelenlévő szoftverek telepítése, amelyek nem törölhetők könnyen.

- Hátsó ajtók és hátsó kommunikációs csatornák létrehozása érzékeny adatok ellopása érdekében.

Az érintett rendszerek, összesen 23 hibája a következő biztonsági értesítőkben olvashatóak el: CVE-2020-27339, CVE-2020-5953, CVE-2021-33625, CVE-2021-33626, CVE-2021-33627, CVE-2021-41837, CVE-2021-41838, CVE-2021-41839 -43522, CVE-2021-43615, CVE-2021-45969, CVE-2021-45970, CVE-2021-45971, CVE-2022-24030, CVE-2022-24031, CVE-2022-24069.

A fentiek közül a CVE-2021-45969, a CVE-2021-45970 és a CVE-2021-45971 az SMM-ben talált problémák kritikus súlyosságúnak minősülnek, és 10-ből 9,8 pontot kapva.

| Sérölékenység típus | Hibák száma | BINARLY ID | CVE ID |

|---|---|---|---|

| SMM Callout (Privilege Escalation) | 10 | BRLY-2021-008, BRLY-2021-017, BRLY-2021-018, BRLY-2021-019, BRLY-2021-020, BRLY-2021-022, BRLY-2021-023, BRLY-2021-024, BRLY-2021-025, BRLY-2021-028 | CVE-2020-5953, CVE-2021-41839, CVE-2021-41841, CVE-2021-41840, CVE-2020-27339, CVE-2021-42060, CVE-2021-42113, CVE-2021-43522, CVE-2022-24069, CVE-2021-43615, |

| SMM Memory Corruption | 12 | BRLY-2021-009, BRLY-2021-010, BRLY-2021-011, BRLY-2021-012, BRLY-2021-013, BRLY-2021-015, BRLY-2021-016, BRLY-2021-026, BRLY-2021-027, BRLY-2021-029, BRLY-2021-030, BRLY-2021-031 | CVE-2021-41837,CVE-2021-41838, CVE-2021-33627, CVE-2021-45971, CVE-2021-33626, CVE-2021-45970, CVE-2021-45969, CVE-2022-24030, CVE-2021-42554, CVE-2021-33625, CVE-2022-24031, CVE-2021-43323 |

| DXE Memory Corruption | 1 | BRLY-2021-021 | CVE-2021-42059 |

A felfedezett sebezhetőségek közül tíz kihasználható a jogosultságok kiterjesztésére, tizenkét memóriakorrupciós hiba az SMM-ben, egy pedig memóriakorrupciós sebezhetőség az InsydeH2O Driver eXecution Environment (DXE) programjában.

A sebezhetőségeket először a Fujitsu készülékeknél észlelték, de a további vizsgálatok kiderítették, hogy ezek egy nagyobb, Insyde-alapú firmware-t érintő probléma részei. A kutatók szeptemberben jelentették a hibákat a Fujitsunak.

Az UEFI-t szolgáltató Insyde Software már kiadott javításokat és ajánlásokat, bár valószínűleg eltart egy ideig, amíg a javítások elérik a sebezhető eszközöket.

A felfedezett sebezhetőségek mindegyikének aktív kihasználását a firmware integritását figyelő rendszerek a Trusted Platform Module (TPM) mérés korlátai miatt nem tudják észlelni. A távoli eszközállapot-ellenőrzési megoldások a firmware-futtatási idő láthatóságának tervezési korlátai miatt nem fogják észlelni az érintett rendszereket.

A gyártókkal való koordináció a közzétételi folyamat egyik aspektusa, de a javítások eljuttatása a végponti eszközökhöz egy másik. A folyamat egyik kezdeti kihívása az összes érintett fél azonosítása és felkészítése volt, hogy megkapják a javításokat. A Binarly már együttműködött az LVFS projekttel, hogy segítsen megvédeni a vállalati eszközök ellátási láncát az ismert sebezhetőségekkel szemben. A CERT/CC felkérte Richard Hughes-t, az LVFS projekt megalkotóját és karbantartóját, hogy a Binarly FwHunt szabályainak alkalmazásával segítsen az érintett felek körének meghatározásában a sebezhető eszközgyártók felderítése érdekében.

Forrás:

- An In-Depth Look at the 23 High-Impact Vulnerabilities

- UEFI firmware vulnerabilities affecting Fujitsu, Intel and more discovered

- UEFI firmware vulnerabilities affect at least 25 computer vendors

Hozzászólások

https://www.insyde.com

Beküldte NánuNánu -

Értékelés:

https://www.insyde.com/security-pledge