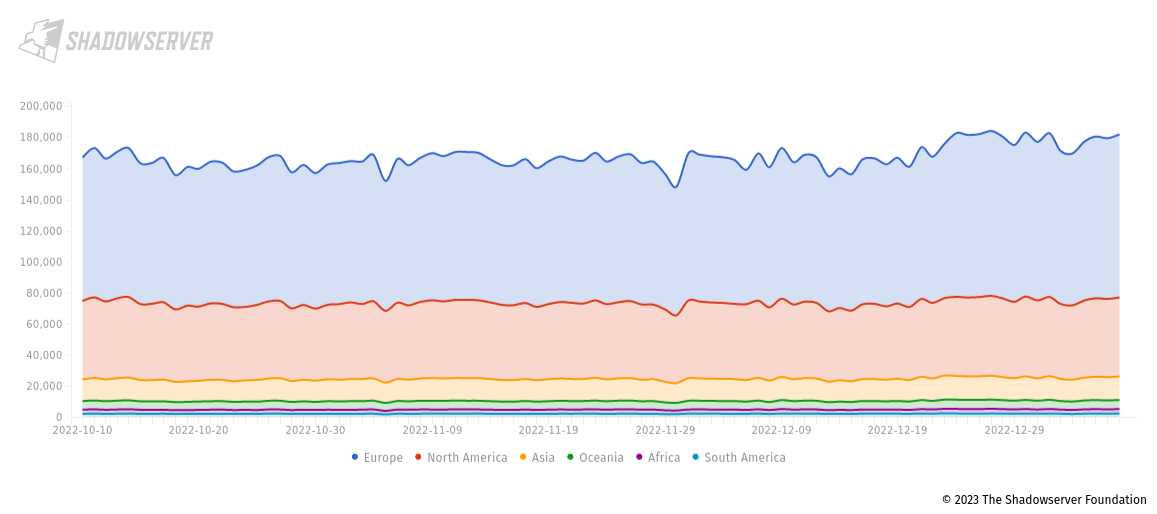

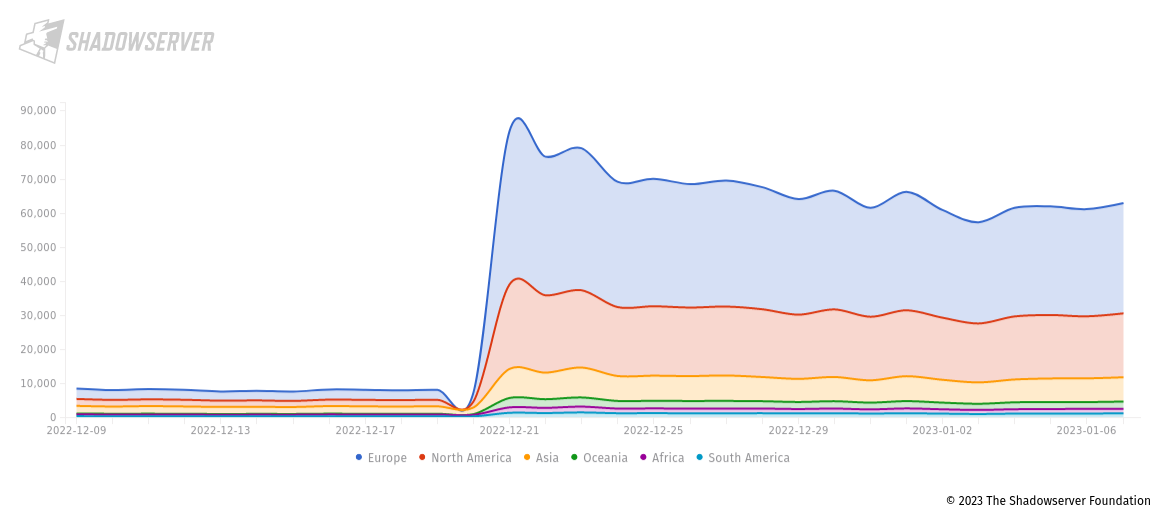

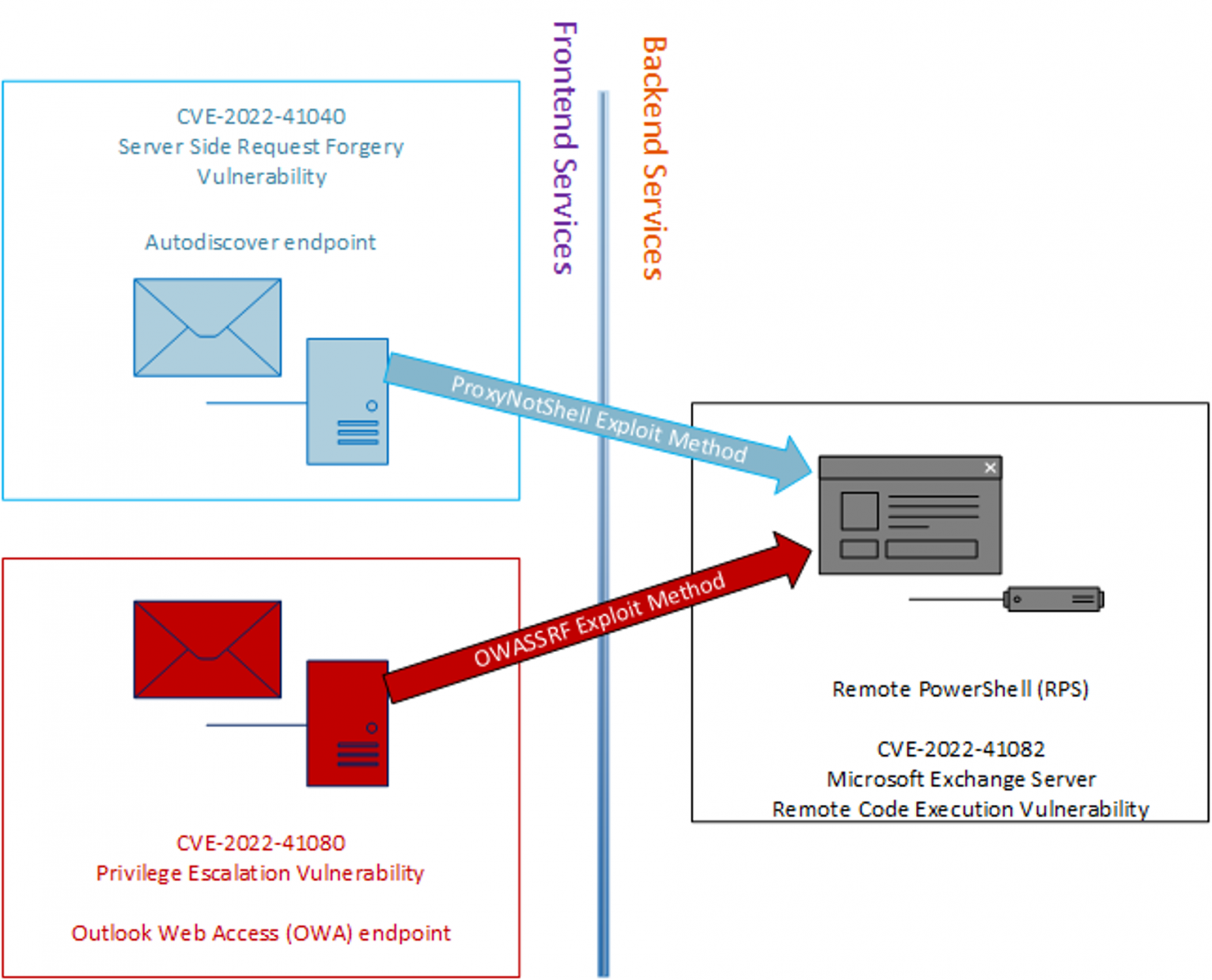

Októberben írtuk hírt arról, hogy Két új Microsoft Exchange zero-day sebezhetőségre derült fény (ProxyNotShell). Miután az első javítása a problémának nem sikerült, November 8-án megjelent frissítés hozott megnyugtató javítást ezzel a hibával és újabb két hibával (CVE-2022-41123, CVE-2022-41080, összefoglaló néven: OWASSRF) kapcsolatban is, mert az első verzió megkerülhető megoldást hozott csak. Ez utóbbi kettő szintén jogosultságemelést tesz lehetővé, amit a Microsoft is mindkét esetben (1, 2) elismert és javított 2022. november 8-án. Összesen 180 ezernél több Microsoft Exchange szerver üzemel publikusan a világban (ebből 100 ezer Európában, 50 ezer Észak-Amerikában), és a mai napig ezekből 62 000 sebezhető (ebből Európából 32 ezer, 18 ezer Észak-Amerikában) - a Shadowserver adatai alapján. Ezek az adatok a CVE-2020-0688, CVE-2021-26855, CVE-2021-27065, CVE-2022-41082 sérülékenység alapján készült, amelyeket mindenképpen sürgősen be kell foltozni, a további nagyobb problémák, például zsarolóvírusos támadások elkerülése végett. Ezeket a sebezhetőségeket többek között a Play zsarolóvírus terjesztésére is felhasználják napjainkban. Emlékeztetőül a a CVE-2022-41082 hibáról ami távoli kódfuttatást (RCE) teszi lehetővé és a CVE-2022-41040 hibáról, ami egy SSRF (Server-Side Request Forgery) sebezhetőség:

A GTSC nevű vietnámi kiberbiztonsági cég két nulladik napi hibát azonosított Micrososft Exchange levelezőszerverekben, amelyeket fenyegetési szereplők támadások során aktívan ki is használnak. A hibákhoz a gyártó még nem adott ki biztonsági frissítést, Exchange adminok számára javasolt a leírásban található megkerülő megoldások alkalmazása.

Mit tudni a sebezhetőségekről?

A GTSC szerint a hibák sikeres kihasználása alkalmas arra, hogy a támadó távolról kódot futtasson a sebezhető rendszeren, káros programokat, például webshelleket telepítsen, amelynek segítségével fenntarthatja hozzáférését a fertőzött szerverhez. A sebezhetőségek kihasználásához alkalmazott kérések formátuma nagyon hasonló a tavalyi Proxyshell sérülékenység kihasználásához, erről a cég elemzésében bővebb technikai információ is található. További analízis alapján látható, hogy az eredeti frissítés nem érte le a célját, hanem a November 8-án kiadott új javítás ad csak megfelelő védelmet a sérülékenység ellen.

A két biztonsági hibához ZDI azonosítók (ZDI-CAN-18333 és ZDI-CAN-18802 mellett már CVE szám is tartozik a gyártói közlemény szerint.

- CVE-2022-41040 - A Microsoft Exchange Server jogosultságok növelésének sebezhetősége: SSRF (Server-Side Request Forgery).

- CVE-2022-41082 - A Microsoft Exchange Server távoli kódvégrehajtási sebezhetőség: RCE (Remote Code Execution).

A sérülékenységben érintett verziók: Exchange Server 2013, 2016, 2019.

A sérülékenységet kihasználására utaló kérések lekérdezése:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200

A GTSC által azonosított támadásokról

A GTSC jelentésében arról számol be, hogy a támadók a China Chopper nevű webshellt alkalmazták az azonosított támadások során. A kínai fenyegetési szereplőkhöz köthető káros kódot a támadók az Antsword nevű nyílt forráskódú, platformközi weboldal adminisztrációs eszközzel irányították.

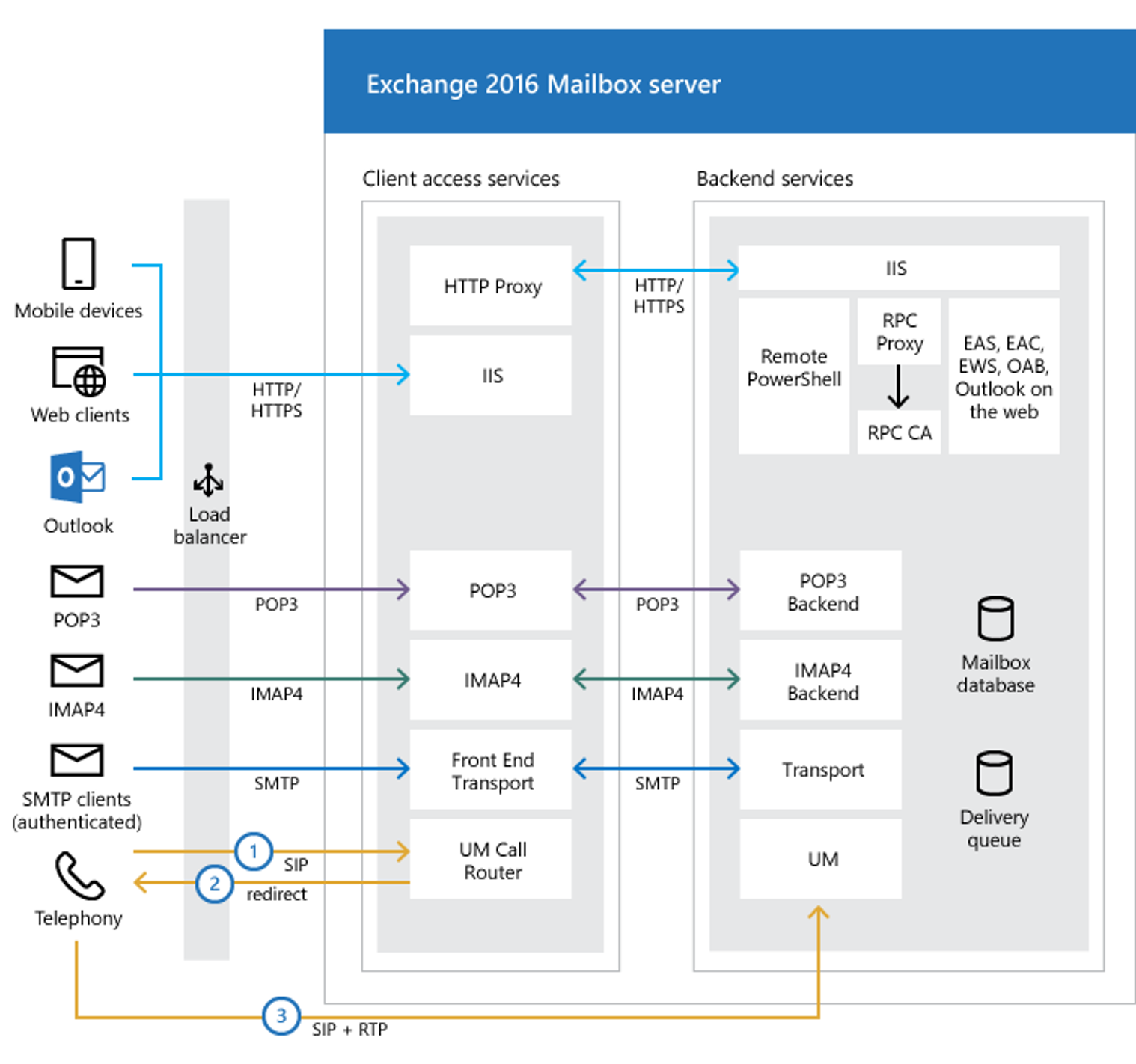

A sebezhetőségek leginkább azon vállalatokat fenyegetik, amelyek Exchange levelező szerverükhöz a nyílt Internet irányából hozzáférést engednek Outlook Web Appon keresztül, VPN nélkül.

(forrás)