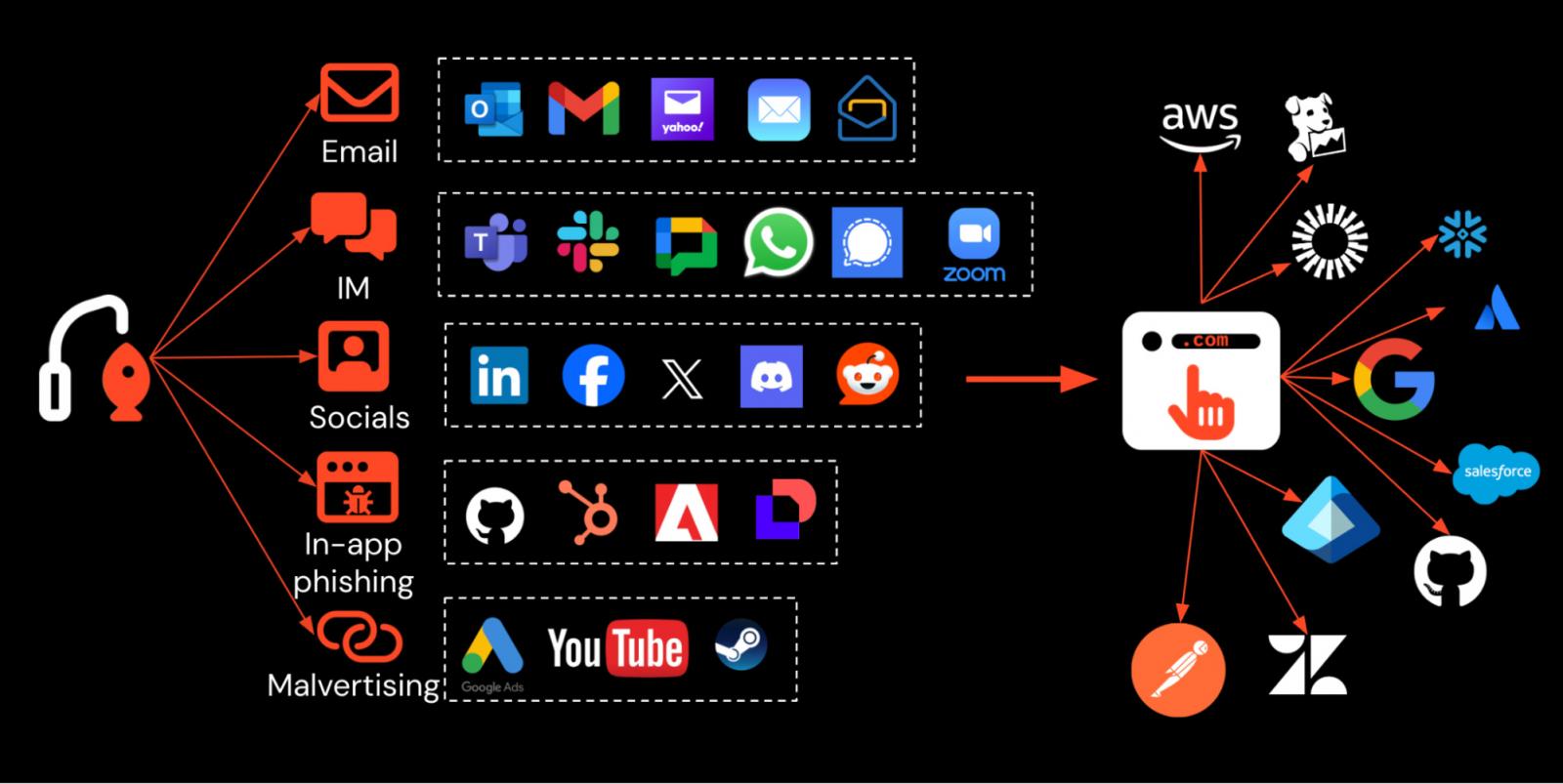

Az adathalász (phishing) linkek terjesztése már nem korlátozódik az e-mailre, mivel egyre gyakrabban találkozhatunk velük SMS-ben, közösségi médiában, üzenetküldő applikációkban, rosszindulatú hirdetésekben és alkalmazások értesítéseiben. Kompromittált fiókokon és SaaS-szolgáltatásokon keresztül a támadók közvetlenül is terjesztenek phishing oldalakat, így megkerülik a hagyományos védelmi rétegeket.

Az elmúlt években a szervezeteknél jelentősen megváltozott a munkakörnyezet. A munkavégzés decentralizálódott: a vállalati erőforrásokhoz internetről, különböző eszközökről (munkahelyi és személyes) is hozzáférnek a dolgozók. Így az e-mail mellett számos más kommunikációs csatorna is átfogó támadási felületté vált. A felhasználók gyakran ugyanazon az eszközön használják mind a személyes mind pedig a vállalati alkalmazásokat, ezért a határ elmosódik a két terület között. A támadó egy személyes eszköz kompromittálásával is hozzáférést szerezhet vállalati rendszerekhez.

Miért nehezebb a nem e-mail alapú adathalász támadás észlelése?

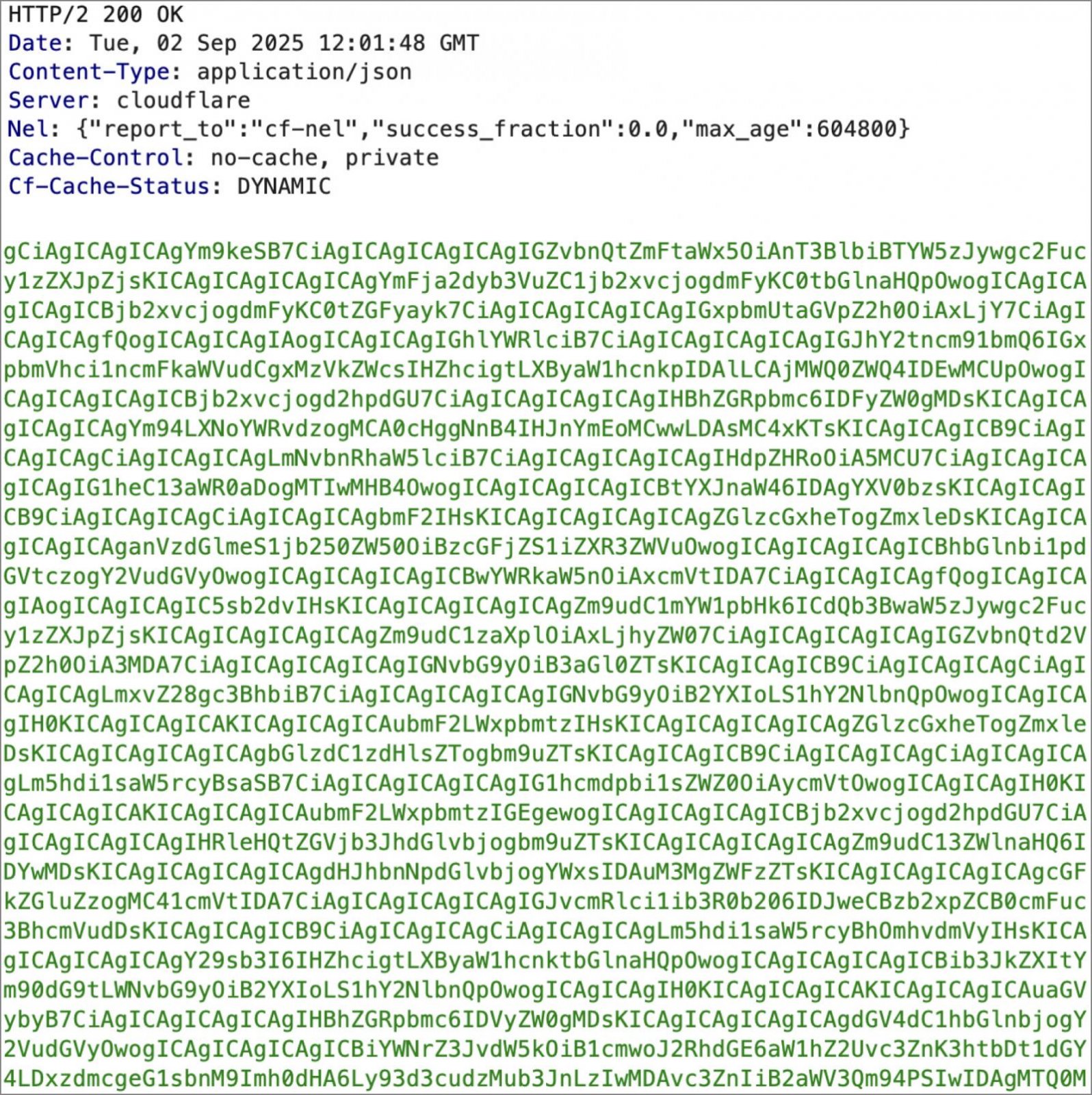

A nem e-mail alapú adathalász kísérletek nehezen azonosíthatók, a vállalatok pedig jellemzően a felhasználók visszajelzéseire (bejelentéseire) hagyatkoznak. A biztonsági elemzőknek elengedhetetlen, hogy a hálózati adatok alapján rekonstruálják, mit lát a felhasználó egy adott weboldalon. Ezt azonban megnehezíti, hogy a mai weboldalak többsége dinamikus, kliensoldali JavaScript futtatásával valósul meg, ezért a hálózati rögzítés alapján a megjelenített felület visszafejtése rendkívül összetett feladat. A tipikus SaaS-alkalmazások mellett a legújabb Attacker-in-the-Middle (AitM) eszközkészletek is komoly kihívást jelentenek, mivel DOM-, oldal- és kód obfuszkációt alkalmaznak, ami jelentősen nehezíti a hálózati szintű automatikus észlelési folyamatokat.

Amikor egy felhasználó észreveszi és jelenti a támadást, különösen a közösségi média platformokon korlátozottak a lehetőségek. Nem lehet tömegesen visszahívni az üzenetet, spamként karanténba helyezni vagy egyetlen szabállyal blokkolni minden feladót. A gyors domain- és URL-rotáció miatt az egyszerű URL-blokkolás is kevésbé hatékony. További kockázatot jelentenek a könnyen létrehozható vagy kompromittálható közösségi fiókok, amelyek megbízhatóbbnak tűnnek, így a célzott támadások sokszor eredményesebbek, mint a tömeges e-mailek.

A rosszindulatú weboldalak (malvertising) is célozhatók, például földrajzi hely, e-mail domain vagy eszköztípus (asztal/mobil) szerint, így a támadó csak a kiválasztott környezetben jeleníti meg a linket. Az adathalász webhelyek gyakran feltételes betöltési paraméterekkel is rendelkeznek, amelyek csak bizonyos feltételek mellett juttatják el a rosszindulatú tartalmat (szervezeti domain, böngésző, IP-tartomány). Ráadásul egy személyes eszköz kompromittálása, ha a böngésző jelszó szinkronizációt használ, vállalati hitelesítő adatok szivárgásához és szolgáltatásfiókok kompromittálódásához vezethet. Összességében a malvertising és a feltételes betöltés teszik lehetővé a célzott, nehezen észlelhető phishing kampányokat.

Esettanulmányok

LinkedIn spear-phishing

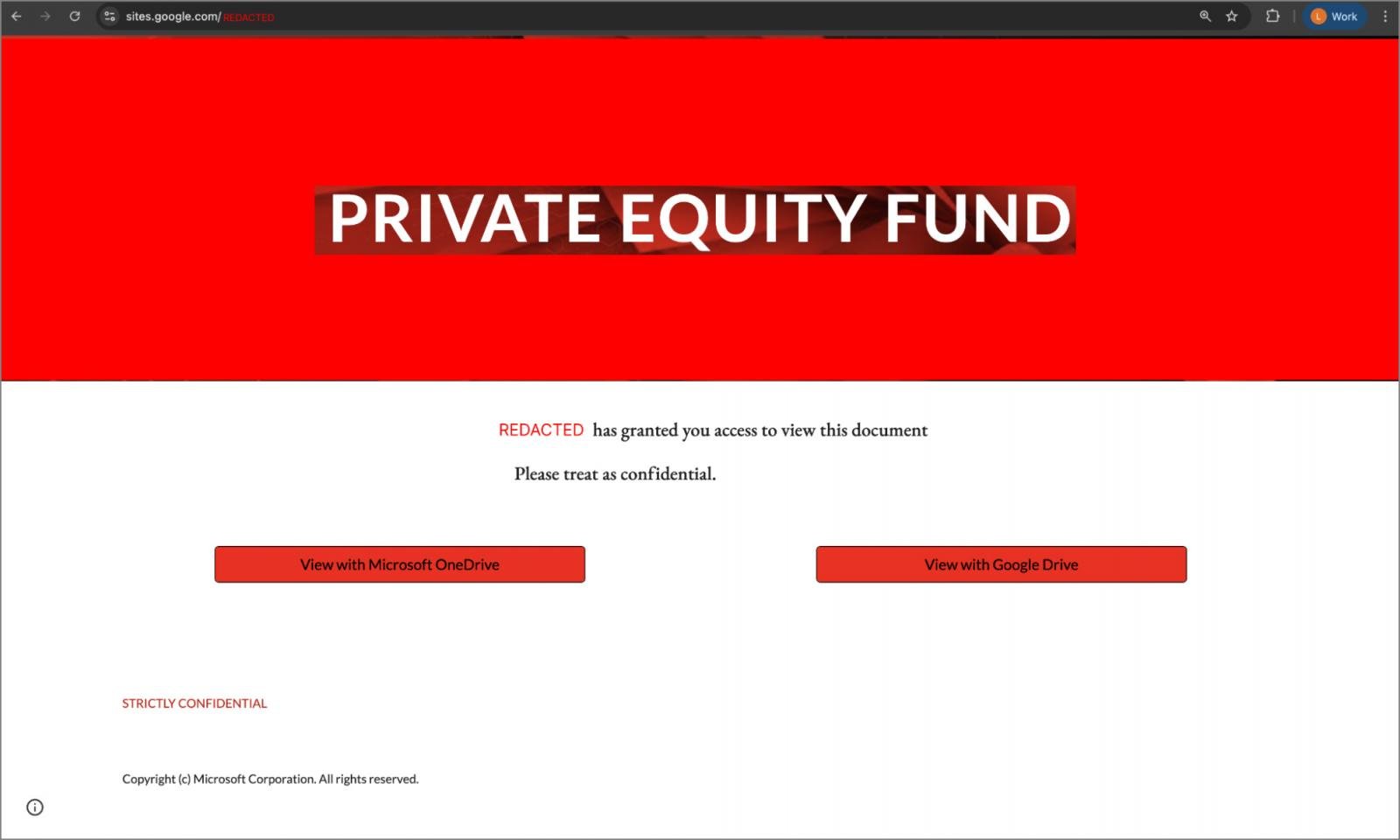

A támadók egy LinkedIn-en futó, célzott adathalász kampány során feltört fiókokból küldtek hitelesnek tűnő üzeneteket vezetőknek. A linkek több, legitimnek tűnő átirányításon (Google Sites, Microsoft Dynamics) keresztül egy Google Workspace-et utánzó adathalász oldalra, majd AitM munkamenet-lopó oldalra irányította az áldozatot.

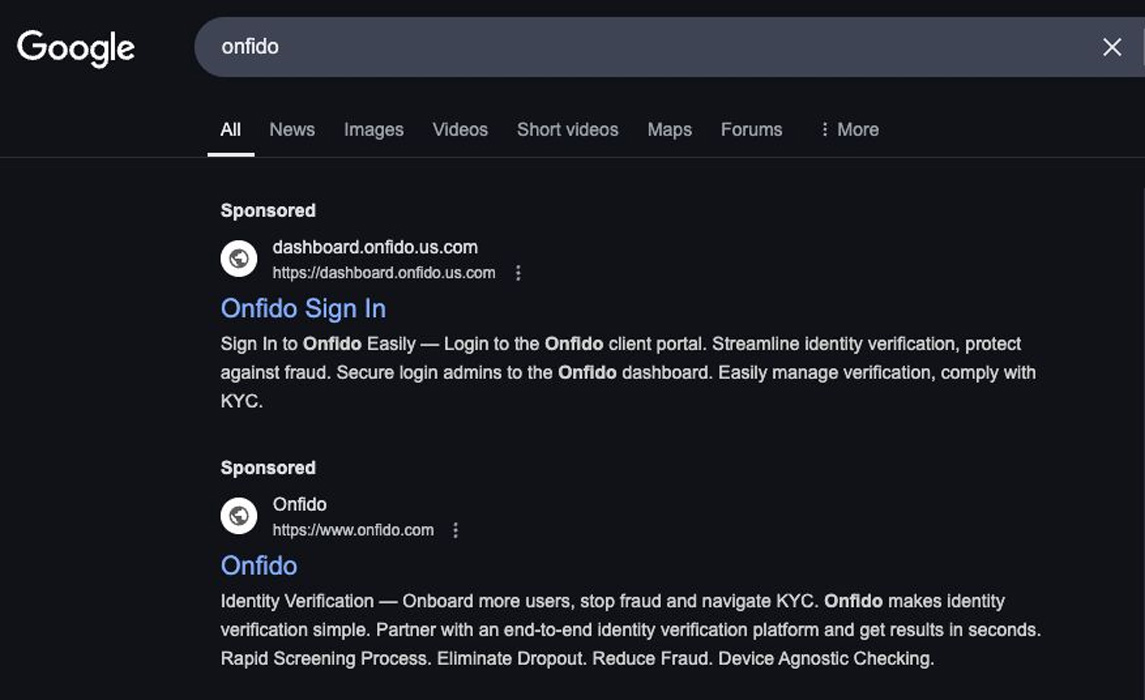

Google Search- malvertising

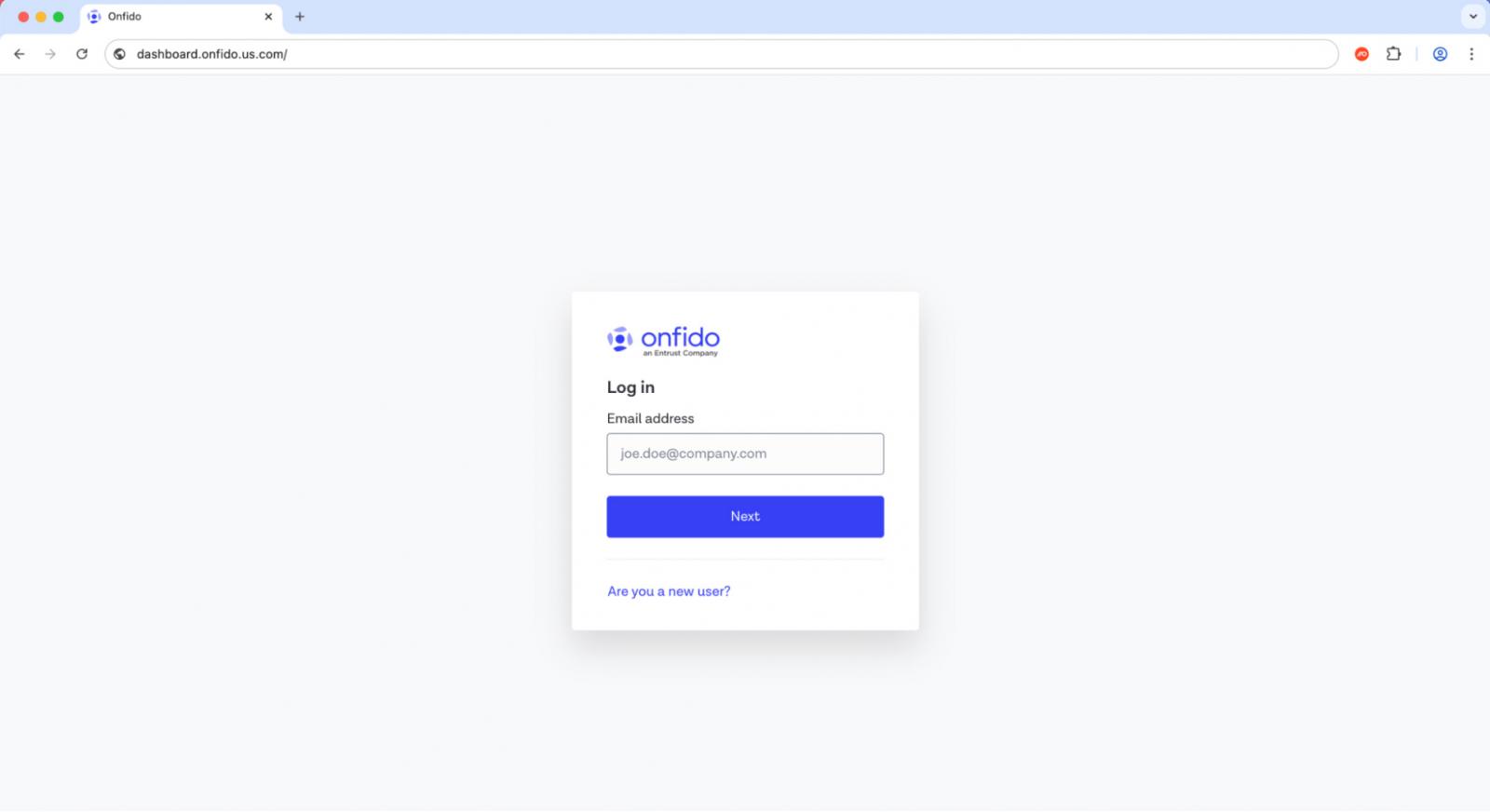

Az egyik vállalatot célzott Google hirdetésen keresztül támadták meg, kihasználva azt, hogy a felhasználók bejelentkezési oldalakra keresnek rá, ahelyett, hogy könyvjelzőn keresztül érnék el a keresett weboldalakat. A támadók a felhasználót bérelhető aldomainnel, a valódi bejelentkezés helyett egy munkamenet-lopó AitM oldalra irányították.

Az adathalász támadások többsége alapvető vállalati felhőplatformokra összpontosít vagy speciális identitásszolgáltatókra. Ezen fiókok egyikének átvételével a támadók:

- hozzáférést szerezhetnek SSO-val kapcsolt alkalmazásokhoz,

- belső üzeneteket küldhetnek megbízható felhasználói névvel,

- oldalirányban mozoghatnak a vállalat belső rendszerében.

Egyetlen kompromittált fiók rövid idő alatt vállalati szintű incidenst okozhat, súlyos adatvesztéssel és pénzügyi következményekkel.