Egy új, ClickFix mechanizmusra épülő social engineering kampány az európai vendéglátóipari szektort célozza. A támadók a Windows operációs rendszer összeomlását imitáló Blue Screen of Death (BSOD) képernyők megjelenítésével érik el, hogy az érintett felhasználók saját maguk futtassák a rosszindulatú kódot a rendszereiken.

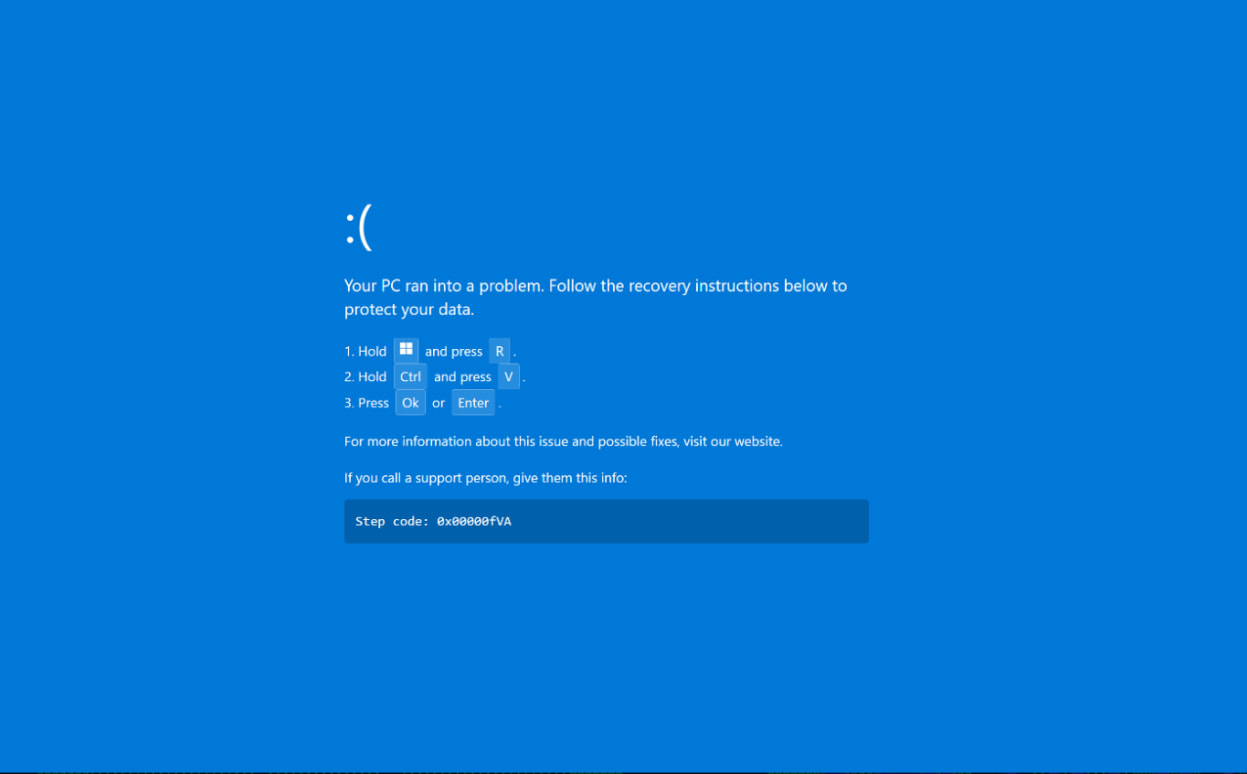

A BSOD a Microsoft Windows operációs rendszer kritikus hibát jelző felülete, amely kritikus, helyrehozhatatlan rendszerhiba esetén jelenik meg, és az operációs rendszer működésének leállását jelzi.

A ClickFix alapú social engineering támadások jellemzően olyan webes felületeken valósulnak meg, amelyek valamilyen hibát jeleznek, majd látszólagos „javítási” vagy „helyreállítási” lépéseket javasolnak annak elhárítására. Ezek lehetnek megtévesztő hibaüzenetek, biztonsági figyelmeztetések, CAPTCHA-ellenőrzések vagy szoftverfrissítési értesítések, amelyek arra utasítják a felhasználót, hogy futtasson egy parancsot a saját számítógépén a probléma megoldása érdekében. A felhasználó a megadott PowerShell- vagy shellparancs futtatásával saját maga idézi elő a rendszer kompromittálását.

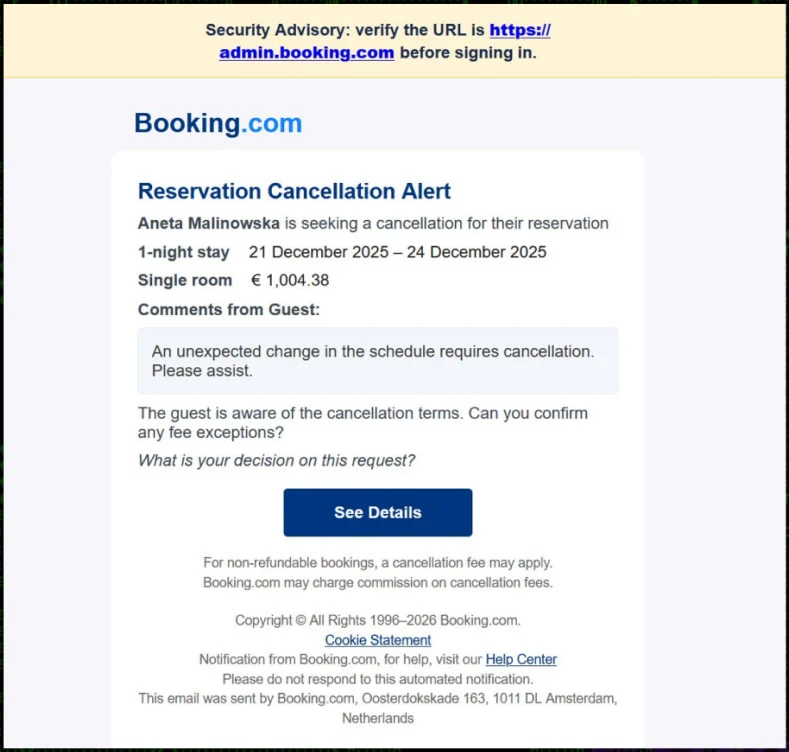

Egy decemberben azonosított „PHALT#BLYX” néven nyomon követett kampányban a támadók a Booking.com nevével visszaélő adathalász e-maileket alkalmaztak a ClickFix-alapú támadási lánc elindítására. Az üzenetek jellemzően egy vendég szállásfoglalásának lemondását imitálják (pl. „Reservation Cancellation”), és a bennük feltüntetett visszatérítési összeg kellően jelentős ahhoz, hogy sürgősségérzetet és nyomást gyakoroljon a címzettre.

Az e-mailben lévő “See Details” link nem a valós szolgáltatásra vezet, hanem átirányít egy hamis weboldalra.

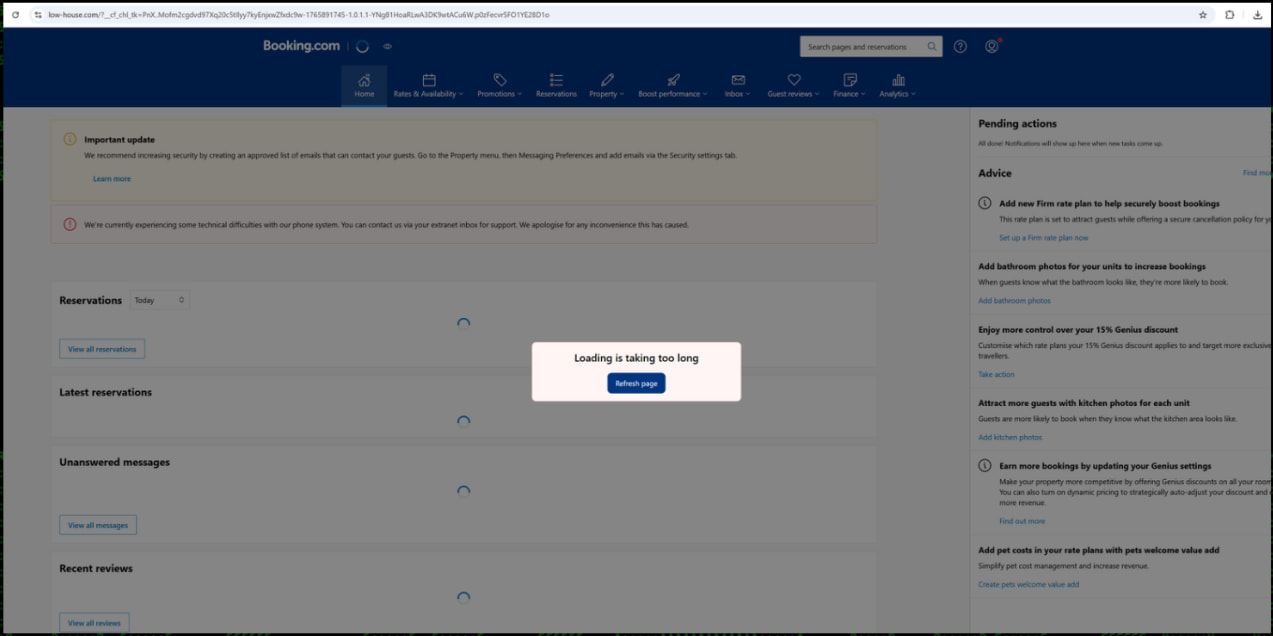

Az e-mailben szereplő hivatkozás egy, a „low-house[.]com” domainen üzemeltetett weboldalra irányítja a felhasználót, amely megtévesztően hasonlít a Booking.com felületére (1. ábra). A Securonix jelentése szerint az oldal arculata a felhasználók számára nehezen megkülönböztethető a legitim weboldaltól. Az oldalon futó kártékony JavaScript egy „Loading is taking too long” üzenetet jelenít meg, majd egy látszólag az oldal frissítését szolgáló gomb megnyomására ösztönzi a felhasználót (2. ábra).

A gomb aktiválását követően a böngésző teljes képernyős módba vált, és egy BSOD-t imitáló képernyőt jelenít meg (3. ábra), amely elindítja a ClickFix social engineering folyamatot. A felület arra utasítja a felhasználót, hogy nyissa meg a Windows „Futtatás” párbeszédpanelt, majd a CTRL+V billentyűkombinációval illessze be a vágólapra előzetesen elhelyezett parancsot, és hajtsa végre az utasítást.

Más esetben a hamis weboldal eleinte egy CAPTCHA-szerű elemet mutat, majd amikor a felhasználó frissítést kezdeményez, hamis Blue Screen of Death (BSOD) hibaképernyőt jelenít meg. Ennek célja a pánikkeltés; a felhasználót arra ösztönzik, hogy a Windows Run párbeszédablakban lefuttasson egy szkriptet a „hiba kijavítása” érdekében.

A kampány leginkább európai vendéglátóipari szervezeteket céloz meg, különösen azokat, amelyek Booking.com-hoz kapcsolódó foglalási rendszerekkel dolgoznak. Az e-mailekben szereplő euróban megadott összegek és a debug fájlokban található orosz nyelvi artefaktumok orosz nyelvterületről származó threat actorokra utalnak, valamint a DCRat elterjedt használata is ezt erősíti.

A legitim BSOD képernyők nem tartalmaznak helyreállítási utasításokat, kizárólag hibakódot és újraindításra vonatkozó tájékoztatást jelenítenek meg.

A végrehajtott parancs egy PowerShell folyamatot indít, amely egy megtévesztő Booking.com adminisztrációs felületet jelenít meg, miközben a háttérben egy rosszindulatú .NET projektfájl kerül letöltésre és lefordításra a legitim MSBuild.exe segítségével. A kártevő Windows Defender kivételeket állít be, UAC-jóváhagyási kéréseket indít, majd a Background Intelligent Transfer Service (BITS) használatával további komponenseket tölt le, és perzisztenciát alakít ki.

A kampányban alkalmazott technika a Living off the Land (LotL) elveit követi, azaz megbízható, legitim rendszerszintű eszközöket használ rosszindulatú tevékenységre, ezzel csökkentve a felismerés esélyét.

Az MSBuild által végrehajtott kód végül telepíti a DCRat nevű remote access trojant. Ennek fő képességei:

- Távoli hozzáférés és vezérlés: a támadók parancsokat futtathatnak a fertőzött gépeken.

- Keylogging és adatgyűjtés: jelszavak, billentyűleütések és rendszerinformációk begyűjtése.

- Perzisztencia: a kártevő futtatását biztosító indítási bejegyzés létrehozása a Windows Startup mappában.

- Másodlagos payloadok telepítése: további rosszindulatú kódok juttatása a rendszerbe.

A DCRat képes továbbá manipulálni a Windows Defender beállításokat, például kizárásokat hozzáadni, így megnehezítve a biztonsági megoldások észlelését. A telepített kártevő process hollowing technikával a legitim aspnet_compiler.exe folyamatba injektálódik, és a memóriában fut. A C2-szerverrel való kapcsolatfelvételt követően a malware távoli vezérlést, billentyűleütés-naplózást, valamint további kártékony kódok végrehajtását teszi lehetővé. A kutatók által megfigyelt esetben kriptovaluta-bányász komponenst is telepítettek.

A sikeres kompromittálást követően a támadók folyamatos hozzáférést szereznek az érintett hálózathoz, amely további rendszerek veszélyeztetését és adatszivárgást is lehetővé tehet.