Egy új Android távoli hozzáférésű trójai programot fedeztek fel a kiberbiztonsági kutatók. A PlayPraetor nevű vírus eddig több mint 11.000 eszközt fertőzött meg, legfőképpen Portugália, Spanyolország, Franciaország, Marokkó, Peru és Hong Kong területén.

A PlayPraetor – amely egy kínai C2 panel – abban különbözik a többi Android eszközöket támadó trójai vírustól, hogy visszaél a „Kisegítő lehetőségekkel” az eszközökön, így szerezve távoli hozzáférést. Ez után nyílik lehetősége akár 200 banki alkalmazás és kriptovaluta pénztárca hamis bejelentkezési felületeit létrehozni, amellyel megpróbálhatja ellopni az áldozatok bejelentkezési adatait. A panel tehát nemcsak a fertőzött eszközökkel való aktív, valós idejű interakcióra szolgál, hanem olyan egyedi rosszindulatú programok terjesztésére szolgáló oldalak létrehozását is lehetővé teszi, amelyek asztali és mobileszközökön egyaránt képesek teljesen leutánozni a Google Play Store-t.

A vírust először 2025. márciusában jelentette a CTM360, részletesen leírva annak működését. A csalások során a támadók több ezer hamis Google Play Store letöltési oldalt hoztak létre egy összekapcsolt, nagyszabású csalási kampány végrehajtásához, amelynek célja banki adatok gyűjtése, a vágólapok tartalmának monitorozása és billentyűleütések naplózása volt.

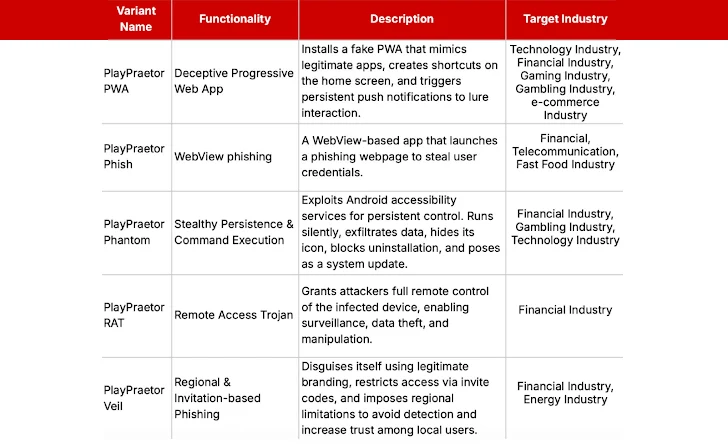

A PlayPraetort egy globálisan szervezett műveletként ismerik el, és 5 különböző variánsát tartják számon:

• Progressive Web App (PWA),

• WebView-alapú app (Phish),

• kisegítő lehetőségek kiaknázása perzisztenciáért és C2 célokra (Phantom),

• meghívókód alapú adathalászat és felhasználók hamis termékek megvásárlására irányuló rávétele (Veil),

• valamint a teljes távoli irányítás megszerzése EagleSpy és Spynote segítségével (RAT).

A „Phantom” típus képes úgynevezett „on-device” (eszközön történő) csalások végrehajtására, és két olyan operátor irányítja, akik a botnet mintegy 60%-át tartják ellenőrzésük alatt. Ez mintegy 4500 fertőzött eszközt jelent, amelyekből az is kiderül, hogy leginkább portugál nyelvű célpontok állnak.

A telepítés után a malware jelet küld a C2 szerver számára HTTP/HTTPS felhasználásával, és WebSocket-kapcsolatot használ kétirányú csatorna létrehozásához, amelyen keresztül parancsokat továbbít. Felállít továbbá egy valós idejű üzenetküldő protokoll (RTMP) kapcsolatot is, amelyen keresztül élő videóstreamet indít a fertőzött eszköz képernyőjéről.

A trójai támogatott parancsainak folyamatosan változó jellege arra enged következtetni, hogy az operátorok jelenleg is folyamatosan fejlesztik. Az elmúlt hetekben drasztikusan megnövekedett a támadások száma a spanyol- és arabajkú áldozatok között, amely jelzi a rosszindulatú szoftver szolgáltatásként történő kínálatának szélesebb körű terjeszkedését is.

A PlayPraetor a legújabb, kínai nyelvű fenyegetésből származó malware, amelynek pénzügyi csalások elkövetése a célja. Az elmúlt évben az ilyen jellegű malware-ek megjelenése növekvő tendenciát mutat, amelyet jól példáz a ToxicPanda és a SuperCard X megjelenése is.