Egy nemrég azonosított kampány során egy rosszindulatú weboldal a népszerű 7-Zip tömörítőprogram trójai komponensekkel módosított telepítőjét terjesztette. A fertőzött telepítő célja, hogy a telepített rendszert lakossági proxycsomóponttá alakítsa, amely lehetővé teszi harmadik felek számára a felhasználó IP-címén keresztüli forgalomirányítást. Az ilyen típusú lakossági proxyhálózatok alkalmazásával a támadók képesek blokkolási mechanizmusok megkerülésére, valamint rosszindulatú tevékenységekre, mint például hitelesítő adatok tömeges felhasználásán alapuló támadásokra (credential stuffing), adathalászatra vagy kártékony kód terjesztése.

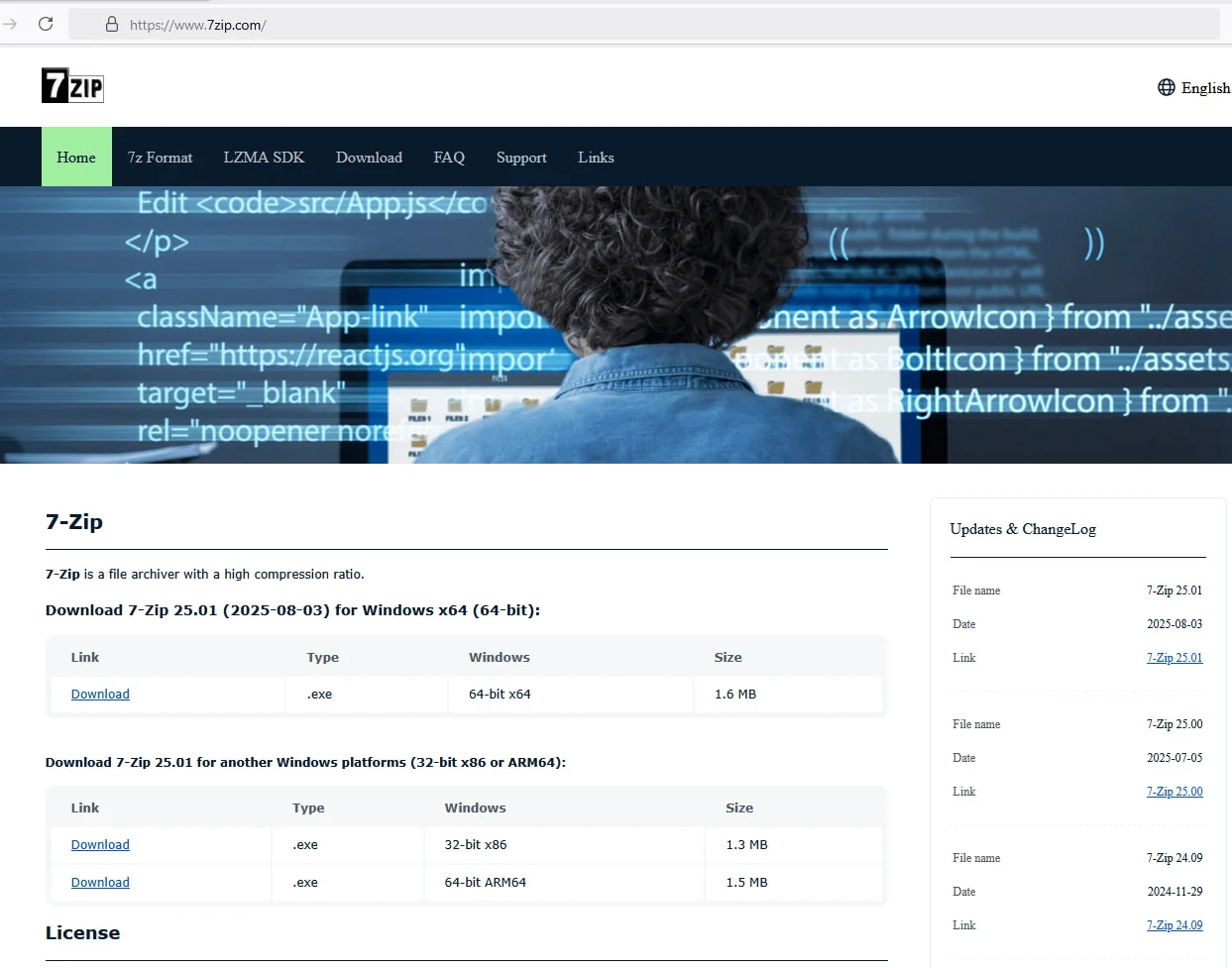

A kampány azután vált szélesebb körben is ismertté, miután egy felhasználó egy PC-összeszerelésről szóló YouTube-oktatóvideó útmutatásait követve a hamis 7-Zip telepítőt töltötte le. A fertőzött weboldal (7zip[.]com) megtévesztő módon lemásolta az eredeti 7-Zip weboldal szövegezését és szerkezetét, így könnyen megtéveszti a felhasználókat. A Malwarebytes elemezése szerint a telepítő olyan digitális aláírással rendelkezik, amely egy visszavont tanúsítványhoz kapcsolódik, amit eredetileg a Jozeal Network Technology Co., Limited részére állítottak ki.

A trójai csomag a 7-Zip legitim komponenseit is tartalmazza, így a felhasználó számára a szoftver alapfunkciói továbbra is működőképesek maradnak. Ugyanakkor a telepítő három kártékony összetevőt tartalmaz:

- Uphero[.]exe –szolgáltatáskezelő és frissítésbetöltő

- hero[.]exe – elsődleges proxy payload

- hero[.]dll – support library

Ezek a fájlok a C:\Windows\SysWOW64\hero\ könyvtárba kerülnek, és automatikusan induló Windows-szolgáltatásokként SYSTEM jogosultságokkal futnak. A telepítő emellett a Windows tűzfal szabályait is módosítja, hogy a kártékony komponensek bejövő és kimenő hálózati kapcsolatokat létesíthessenek.

A fertőzött rendszer a Windows Management Instrumentation (WMI) és más Windows API-k segítségével profilozza a gazdarendszert, felmérve hardver-, memória-, processzor-, háttértár- és hálózati jellemzőit, majd az adatokat az iplogger[.]org címre továbbítja.

Bár a kezdeti elemzések backdoor jellegű működést valószínűsítettek, a részletes vizsgálatok kimutatták, hogy a malware elsődlegesen proxyware-ként funkcionál, amely lehetővé teszi, hogy a fertőzött hoszt lakossági proxyként működjön. A hero[.]exe a „smshero” tematikájú C2 domainekről tölti le konfigurációját, és nem szabványos portokon (például 1000–1002) létesít kimenő kapcsolatokat. A vezérlőüzenetek egyszerű, XOR-alapú obfuszkációt alkalmaznak.

A kampány nem korlátozódik kizárólag a 7-Zipre. Trójai telepítőket terjesztenek a HolaVPN, TikTok, WhatsApp és Wire VPN nevében is. Az infrastruktúra rotáló C2-környezetre épül, a forgalom TLS-sel titkosított HTTPS csatornán, Cloudflare-rel, DNS-over-HTTPS (DoH) megoldással halad, így a hálózati monitoring eszközök nehezen észlelik. A malware képes virtualizációs környezetek és hibakereső eszközök észlelésére, megnehezítve az elemzést. A Malwarebytes és más független kutatók azonosították a funkcionális komponenseket és az IoC-kat (domainek, fájlútvonalak, IP-címek), és részletesen dokumentálták a proxyjellegű működést.

A felhasználóknak javasolt kerülni a YouTube-videókban vagy szponzorált keresési találatokban szereplő hivatkozásokat, valamint a szoftvereket kizárólag hivatalos weboldalról töltsék le.

A BleepingComputer megerősítette, hogy a rosszindulatú 7zip[.]com domain a cikk írásakor is elérhető volt.